Oddvar Moe er en het potet i IT-bransjen med et brennende engasjement for IT-sikkerhet og Microsoft-teknologi.

Oddvar Moe jobber primært med sikkerhetstesting og rådgivning, da særlig innen Windows-miljøet – men bidrar også innen scripting og utrullingsløsninger. Likevel må han innrømme at det er sikkerhet som har opptatt arbeidet hans de siste fire årene.

Oddvar Moe

Jobber som Chief Technical Architect innen Microsoft-sikkerhet i Advania Norway.

Oddvar har en unik bakgrunn med erfaring som konsulent innen Microsoft-infrastruktur samt som sikkerhetstester. Han har også jobbet med analyse av skadelig programvare og sikkerhetsovervåkning.

Oddvar har flere Microsoft-sertifiseringer og tok sin første sertifisering da han var 16 år. I tillegg har han sertifiseringer som GIAC Penetration Tester og er Microsoft Certified Trainer.

Moe elsker å dele av sin kunnskap og holder derfor en rekke foredrag rundt om, i tillegg til å være en ivrig teknologiblogger. Han innehar dessuten hedertittelen MVP Cloud and Datacenter Management fra Microsoft for sine bidrag innenfor Enterprise Security.

Oppdaget sikkerhetsbrist på låseskjermen i Windows

Oddvar forteller at han nylig offentliggjorde en sikkerhetsbrist på låseskjermen i Windows. Problemet var knyttet til utklippstavlen, hvor det var mulig å lime inn innholdet av det som lå i utklippstavlen på spesifikke felter på låseskjermen.

– Dersom en bruker bare låste kontoen og forlot arbeidsplassen, ville en bruker med fysisk tilgang til maskinen kunne lime inn det siste brukeren hadde kopiert, forklarer Moe.

– Her er det en viktig detalj å huske på: Svært mange bedrifter har et omfattende passordregime og mange – faktisk overraskende mange – har så komplekse passord at de har en tekstfil på skrivebordet med passordet sitt hvor de kopierer dette til utklippstavlen for å slippe å skrive det inn ved pålogging.

Overraskende mange har så komplekse passord at de har en tekstfil på skrivebordet med passordet sitt hvor de kopierer dette til utklippstavlen for å slippe å skrive det inn ved pålogging

Når brukeren så forlater arbeidsplassen og kun låser maskinen vil du potensielt kunne få tilgang til passordet ved å bare lime inn innholdet fra utklippstavlen. Vi sier jo til brukerne at de må låse maskinen, men vi lærer dem ikke å tømme utklippstavlen.

Uansett, mener jeg dette er noe Microsoft bør ta tak i. Folk må kunne stole på låseskjermen sin.

Uavhengig om det er passord eller annen tekst de får tak i, er det gjerne ikke så kult å lese at en medarbeider syntes at du er en dust, da dette var det siste de hadde i utklippstavlen fra en epost til sjefen.

Sett at jeg allerede vet at jeg er en dust og ikke trenger kollegers låseskjerm for å finne ut av dette, hvordan har sikkerheten forøvrig endret seg de siste fire årene?

– Det har unektelig vært en stor økning i malwareangrep – da spesielt cryptolocker, mener Moe.

Samtidig har det vært et stort skifte hos Microsoft når det gjelder fokus på sikkerhet, og spesielt klientene har merket seg et stort løft. De siste årene har Microsoft løftet Windows frem som et enkeltstående produkt hvor de nå integrerer flere av sikkerhetsfunksjonene inn i operativsystemet.

Funksjoner som CredentialGuard og DeviceGuard er på plass. Tidligere angrep med mål om å hente ut passord fra minnet er i dag bedre beskyttet gjennom sikkerhetsfunksjoner som disse. Her har de tatt store steg de siste årene, noe jeg merker også innen PEN-testing (penetrasjonstesting red.anm.). Det har samtidig vært en generell økning i cybersikkerhet i media etter avsløringer om store lekkasjer, passorddumping og selskaper som har opplevd angrep.

Tidligere var det sjeldent at cybersikkerhet fikk de store avisoverskriftene. Nå går det knapt en uke mellom hver gang et større nyhetsmagasin som Nettavisen eller VG publiserer en artikkel om en bedrift som er eller har vært utsatt for digitale angrep.

CredentialGuard beskytter passordene

CredentialGuard er en funksjon som virtualiserer LSASS-prosessen i Windows, som håndterer alle brukernavn og passord som lastes under oppstart. Problemet her er at dersom jeg får tilgang til maskinen din, fysisk eller logisk, og kjører en dump av LSASS.exe, så vil jeg kunne hente ut både brukernavn og passord til kontoen som kjører.

For å beskytte mot dette har Windows nå flyttet denne tjenesten til en virtuell prosess som huler ut den kritiske informasjonen slik at den aktive sesjonen må peke til den virtuelle prosessen som en ordinær bruker ikke har tilgang til.

Tjenesten er beskyttet av virtualiseringslaget akkurat på samme måte som en VM ikke kan snakke med en annen VM på en Hypervisor-host. Kommunikasjonen foregår mellom den sikre LSASS-prosessen og operativsystemet på en veldig konkret kommunikasjonskanal som er ekstremt begrenset med tanke på hva som er mulig å gjøre. Deler av sikkerheten ligger også i hardware-basert komponentfunksjonalitet somk SLAT, virtualisation extensions og TPM.

Funksjoner som Secure Boot og BitLocker sammen med TPM i maskinvaren gjør operativsystemet langt sikrere slik at ikke en utilsiktet kode, eksempelvis en kernel driver, kan starte under oppstart og kjøre i bakgrunnen. Microsoft kaller dette for Virtualization based Security.

– Dermed er min Surface Pro 4 med Windows 10 trygg?

Vel, det som er litt dumt er at det ikke er alle lisensversjonene av Windows 10 hvor disse sikkerhetsfunksjonene er tilgjengelige. Akkurat nå er det kun Enterprise- og Education-versjoner det gjelder, men i mitt hode er dette noe som kunne bidratt til å beskytte klienter og dermed hele det digitale økosystemet for samtlige Windows 10-brukere over hele verden.

Avansert sårbarhetsanalyse

Det samme gjelder til dels en løsning som Advanced Threat Analytics (ATA), et produkt jeg mener burde ha kommet for mange år siden. Tradisjonelt har bedrifter overvåket datatrafikk på vei inn- og ut av nettverket, men i liten grad fokusert på hva som skjer inne i nettverket til en bedrift.

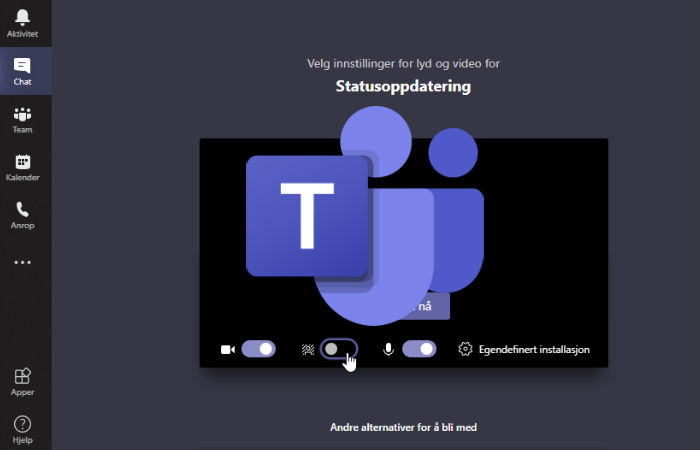

ATA er en løsning som både kartlegger hvordan brukeren arbeider samtidig som den forstår AD-trafikk og brukerens bruksmønster. Ta eksempelvis hvis du, Alexander, logger på klient A og arbeider mot server 1 og 2 – AD og filserver – regelmessig. Dersom du da logger på klient A og plutselig begynner å nå andre servere i store mengder, er dette noe ATA setter spørsmålstegn ved og sender et varsel til systemadministratorer.

Videoen over viser hvordan Microsoft Advanced Threat Analytics (ATA) fungerer.

Dette er ingen ny måte å tenke sikkerhet på og er noe som har blitt benyttet i kredittkortindustrien i en årrekke. Ta for eksempel dersom kortet ditt blir brukt i Bosnia, men du akkurat var innom den lokale Kiwi-butikken, går det et varsel til banken. Det samme dersom du faktisk reiser til Bosnia, men ikke har foretatt kjøp på flyplasser eller lignende steder som kan gjøre det sannsynlig med et slikt bruksmønster.

En annen ting en slik implementasjon vil avdekke er dersom en tjeneste ønsker å bruteforce gjennom et nettverksshare, vil ATA avdekke dette. Dette er tradisjonelt vanskelig å korrelere informasjonen, eksempelvis hvis én bruker hamrer på et nettverksshare vil dette bli oppdaget, men dersom en rekke brukernavn blir prøvd er dette noe som er vanskelig å kunne avdekke.

En spesifikk angrepssituasjon som omtales som “golden ticket”, hvor en en angriper har tatt kontroll over domenet så vil disse kunne skape sine egne kerberos-nøkler, også kalt tickets, som benyttes for å validere og autentisere mot et AD. En angriper kan så utstede en slik nøkkel for å presentere en ordinær bruker som domeneadministrator. Det at en ordinær bruker blir en domeneadministrator i en økt kan være nesten umulig å oppdage uten verktøyer som ATA.

Flest angrep mot eldre løsninger

Jeg ser at det er mange angrep som kommer mot iOS og Android også, men størsteparten kommer selvsagt mot Windows, et område hvor jeg også har mesteparten av mitt fokus. De tingene jeg opplever er at mange av dagens trusler gjerne kan være tilknyttet Windows sin historikk og “all legacy”-kompatibilitet. Rett og slett støtte for eldre integrasjoner og løsninger. Samtidig så lager Microsoft nye produkter og funksjoner som også kan innføre nye sikkerhetshull.

Ta eksempelvis AppLocker og DeviceGuard, særlig AppLocker, som hvitelister alle koder fra Microsoft. En konkret sårbarhet her er msbuild.exe som allerede er godkjent i AppLocker. Dette kan da brukes til å kamuflere andre sårbarheter dersom uønsket kode benytter denne filen som kamuflasje for å kjøres skjult.

Selv om det finnes svakheter ved løsninger som AppLocker, er det ikke noe bedriftene bør utsette å implementere. Med standardreglene til AppLocker vil dette stenge ute rundt 80% av malwareangrep mot en organisasjon. Selvsagt, dette betinger jo også at andre sikkerhetstiltak er fulgt opp, blant annet ved å fjerne rettigheter som lokal administrator.

Den største angrepsflaten vi ser i dag er via epost. Et tradisjonelt angrep i dag finner sted hvor brukeren mottar en epost som fremstår som personlig og autentisk samtidig som den gir brukeren en link for å bli infisert med malware.

Det som er litt synd er at det er lite arbeid og forskning som er utført mot Ios- og Android-plattformene, men de har mange av de samme åpningene for digitale angrep i rammeverket, men spesielt viktig er det i forhold til svindelmail hvor det er lite som hindrer en Android- eller Ios-bruker å bli utsatt.

Klar for MVP-dagen

– Det virker som at du kunne pratet om sikkerhet hele dagen Oddvar – hvor og når kan vi høre deg neste gang?

Neste gang blir nok på MVP-dagen hos Microsoft Norge på Lysaker i Oslo. Der skal blant annet Olav Tvedt og jeg snakke om angrep og forsvar i sesjonen “Sikkerhet i praksis”, hvor vi blant annet setter ATA, BitLocker, AppLocker og DeviceGuard på prøve.

Vi skal ha en gjennomgang av typiske angrep som kan ramme enkeltbrukere vel som hele bedrifter. Sikkerhetstiltakene jeg har snakket om her kan bistå til å detektere, eller i beste fall stanse noe som ellers ville vært et vellykket angrep mot klienten.

ITpro.no takker for praten med Oddvar Moe, og gleder oss til å følge han videre. ITpro.no vil i tillegg være representert på MVP-dagen i Oslo i mai, noe vi gleder oss stort over.